El miércoles 8 de mayo del corriente año 2024, se realizó un mega operativo en el marco de investigaciones de malware y adquisición de criptoactivos ilegales, con 64 allanamientos simultáneos en la provincia de Buenos Aires y en todo el país, con un perjuicio económico de alrededor $1.500.000.000 (mil quinientos millones de pesos).

Este gran operativo, en el que participaron 10 Agentes Fiscales de 8 Departamentos Judiciales de la provincia de Buenos Aires, en 16 Investigaciones Penales Preparatorias, asistidos por 6 especialistas del Departamento de Ciberdelitos, y más de 500 efectivos de la Policía Federal Argentina, distribuidos por todo el país, es el golpe más grande que se ha dado en el país a las maniobras ilegales de criptoactivos.

Las investigaciones, tuvieron su origen en ataques de malware que infectaron las computadoras de las víctimas, provocando operaciones bancarias fraudulentas, dinero que posteriormente fue transformado en criptomonedas y girado al exterior.

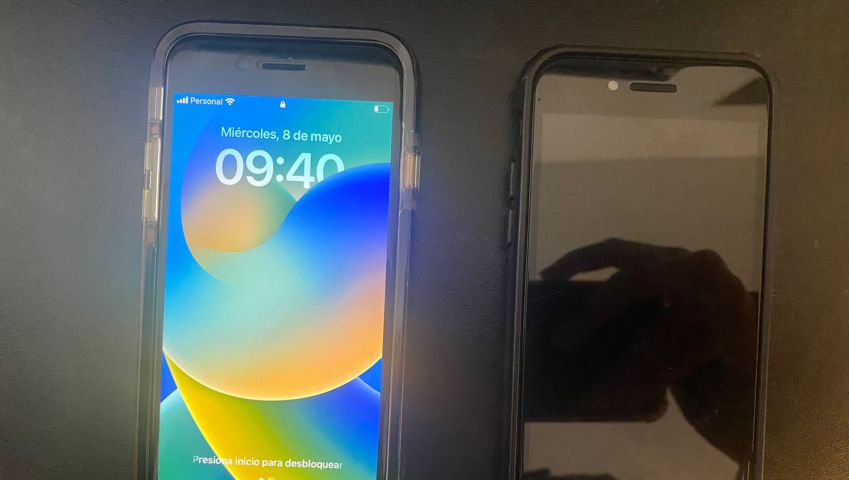

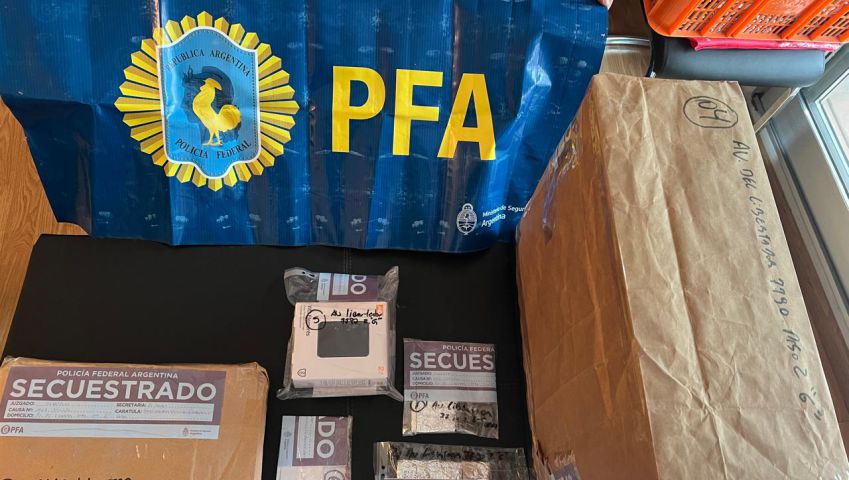

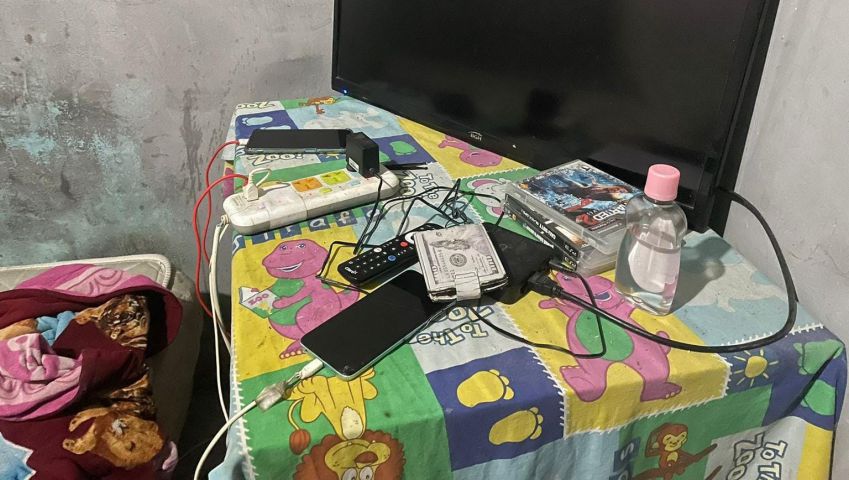

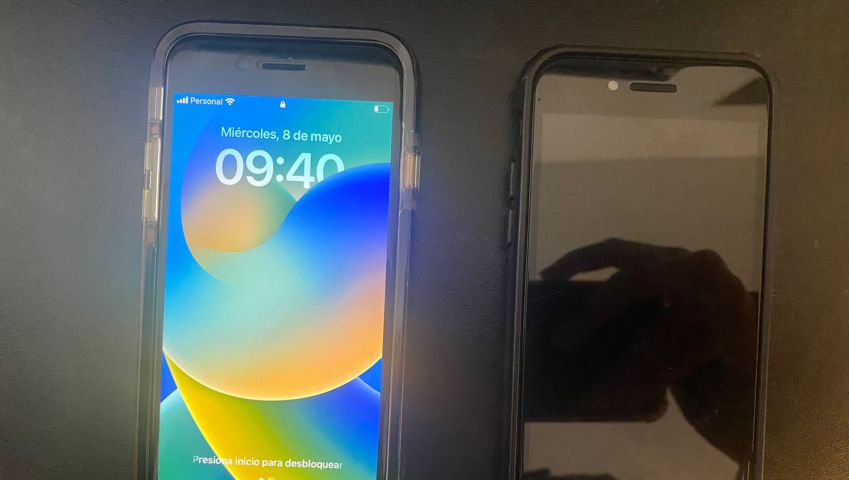

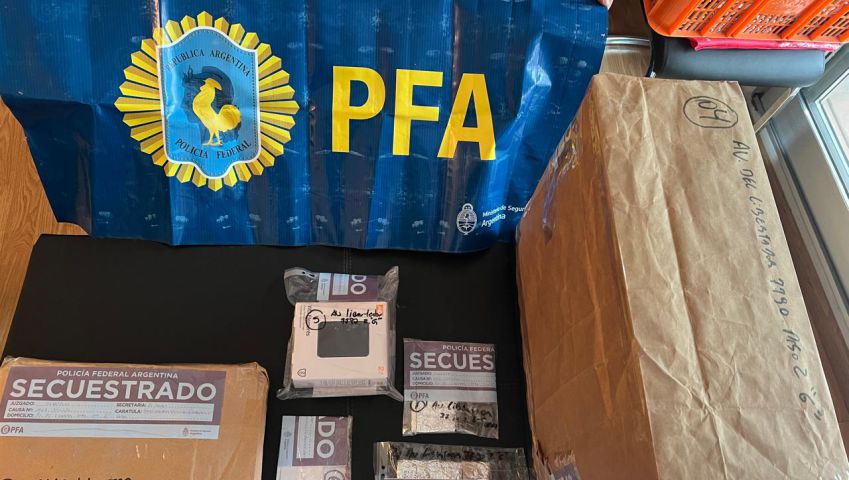

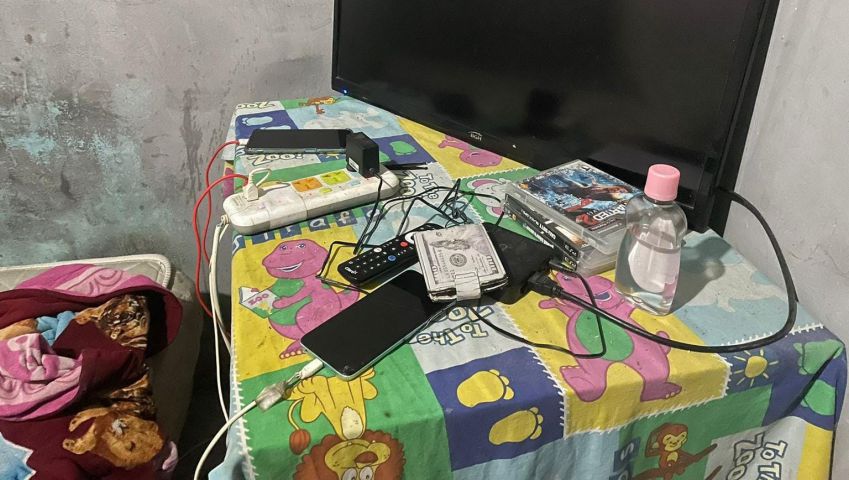

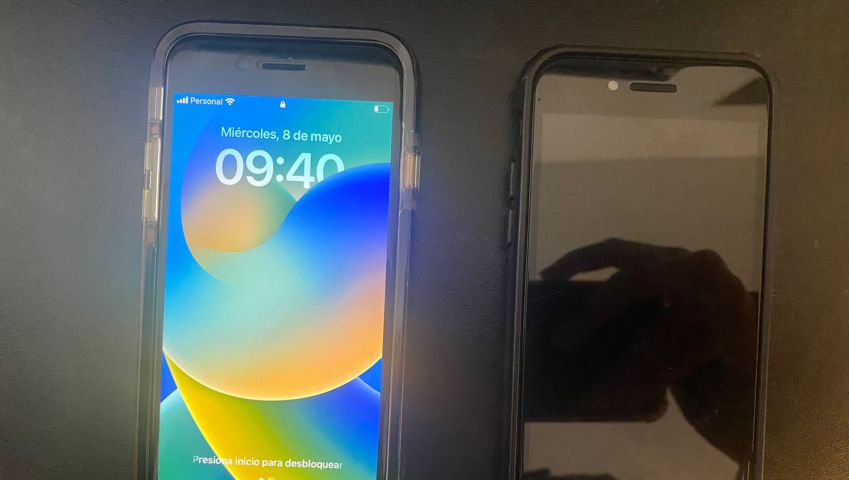

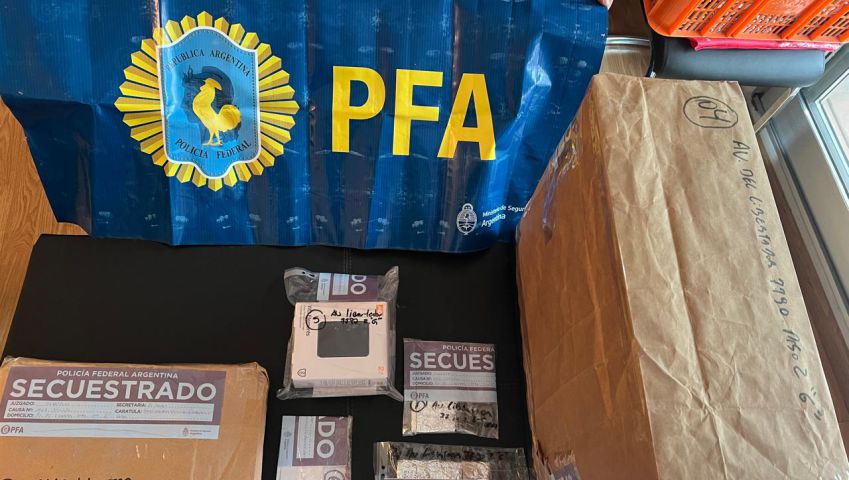

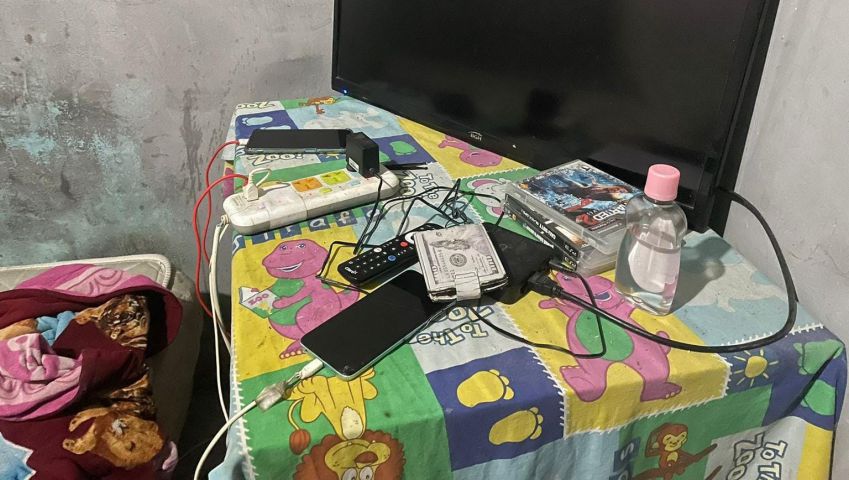

El procedimiento, permitió la incautación de criptoactivos (aproximadamente USD 170.000 dólares en criptomonedas), generándose billeteras descentralizadas, bajo el control de los Agentes Fiscales intervinientes. Además se logró el secuestro de dinero en efectivo, $ 1.000.000 (pesos), USD 300, 30 computadoras, 100 teléfonos celulares, tarjetas de memoria, pendrives, tarjetas SIM, consolas de videojuegos, tarjetas de crédito, armas de fuego y droga. Habiéndose identificado 70 personas, de las cuales 16 resultaron detenidas en el territorio argentino y se emitieron 9 detenciones internacionales con Alerta Roja INTERPOL para ciudadanos residentes en Brasil, Venezuela, Ecuador, México, Colombia y EEUU.

La labor de investigación estuvo a cargo de los Agentes Fiscales de la provincia de Buenos Aires, a saber: el Dr. Martin Laius, la Dra. Pamela Ricci y el Secretario Franco Gasparini del Departamento Judicial Junín; las Dras. Andrea Andoniades, Verónica Perez y la Secretaria Gimena Rozas del Departamento Judicial San Martín; el Dr. Jorge Leveratto y el Secretario Julio Pérez Carreto del Departamento Judicial San Nicolás; el Dr. Rodolfo De Lucía y la Secretaria Natalia Lavirgen Wolf del Departamento Judicial Bahía Blanca; el Dr. Martín Almirón y la Secretaria Myriam Caciani Milgram del Departamento Judicial La Plata; el Dr. Alejandro Musso y los Secretarios Denise Banchero y Alejandro Orlandini del Departamento Judicial San Isidro; el Dr. Lucas Moyano y el Contador Roberto Terriele del Departamento Judicial Azul; y la Dra. Mariana Curra Zamaniego y el Secretario Leandro Montejo del Departamento Judicial Quilmes.

El operativo se llevó adelante bajo la coordinación del equipo de investigadores de Criptoactivos del Departamento de Ciberdelitos y Tecnologías Aplicadas de la Procuración General de la provincia de Buenos Aires, dirigido por la Dra. Gisela Burcatt, dependiente de la Secretaria de Política Criminal, Coordinación Fiscal e Instrucción Penal, a cargo del Dr. Francisco Pont Verges. La dirección operativa estuvo a cargo del coordinador del equipo de investigadores de criptoactivos, Dr. Rafael García Borda, con la especial asistencia de la Dra. María Sol Cinosi, Dra. María Celeste Seguí, y los peritos Dr. Sergio Carriquiriborde y Horacio Martino.

Se realizó en conjunto con la División de Delitos Tecnológicos de la Policía Federal Argentina, dependiente de la Superintendencia de Investigaciones a cargo del Comisario Mayor Martín De Cristobal, la Oficina Central Nacional de INTERPOL y DINIC del Ministerio de Seguridad de la Nación.

Asimismo, fue destacada la colaboración prestada por los exchanges Binance y Lemon, que pusieron a disposición tanto la información contenida en sus bases de datos, como especialistas de sus áreas de fraude para asistir en el análisis de la información.

En la Argentina los allanamientos ordenados se concretaron en las provincias de Buenos Aires, Misiones, Entre Ríos, Chaco, Santa Fe, Tucumán, Río Negro y la Ciudad Autónoma de Buenos Aires.

Modus Operandi

¿Cómo funcionan en general estas maniobras?

La víctima, que posee el manejo de una “cuenta empresa”, por ser la dueña de la empresa o tesorero, apoderado, etc. recibe un documento o link malicioso, muchas veces disfrazados de información habitual para la empresa o asociación, como un presupuesto o curriculum vitae, al ingresar en ellos cae en una trampa silenciosa sin darse cuenta, ya que este tipo de malware se descargan lentamente por partes en la computadora, circunstancia que impide a la mayoría de los firewall detectarlo.

Una vez infectada la PC, cuando la propia víctima ingresa a su homebaking, aparece una pantalla requiriendo validación de contraseña y pierde el control de su computadora. Cuando la víctima recobra el control se anoticia que su cuenta fue vaciada mediante una o varias transferencias a terceros desconocidos, dinero que luego es utilizado para comprar criptomonedas.

La mayoría de los malware detectados, se asimilan a un Troyano Brasilero llamado "Grandoreiro”, que resulta ser un RAT (Troyano de Acceso Remoto), diseñado con el objetivo principal de tomar el control del equipo víctima y hacer transferencias de dinero a cuentas manejadas por los ciberdelincuentes. Una vez instalado el software malicioso en el equipo de la víctima, el ciberdelincuente operador del RAT supervisa la actividad del usuario y aprovecha el momento en el cuál navega en su homebanking para mostrarle una imagen que simula estar actualizando el equipo. Detrás de esta imagen, el operador toma el control del homebanking y realiza el proceso de transferencia de dinero a cuentas mulas.

Otros de los datos característicos relevantes fue la implicancia del mercado Peer to Peer - P2P (que permite a los usuarios intercambiar criptoactivos entre sí), los ciberdelincuentes utilizaron directamente el dinero sustraído, para comprar USDT a diversos traders en nombre de la propia víctima.

El miércoles 8 de mayo del corriente año 2024, se realizó un mega operativo en el marco de investigaciones de malware y adquisición de criptoactivos ilegales, con 64 allanamientos simultáneos en la provincia de Buenos Aires y en todo el país, con un perjuicio económico de alrededor $1.500.000.000 (mil quinientos millones de pesos).

Este gran operativo, en el que participaron 10 Agentes Fiscales de 8 Departamentos Judiciales de la provincia de Buenos Aires, en 16 Investigaciones Penales Preparatorias, asistidos por 6 especialistas del Departamento de Ciberdelitos, y más de 500 efectivos de la Policía Federal Argentina, distribuidos por todo el país, es el golpe más grande que se ha dado en el país a las maniobras ilegales de criptoactivos.

Las investigaciones, tuvieron su origen en ataques de malware que infectaron las computadoras de las víctimas, provocando operaciones bancarias fraudulentas, dinero que posteriormente fue transformado en criptomonedas y girado al exterior.

El procedimiento, permitió la incautación de criptoactivos (aproximadamente USD 170.000 dólares en criptomonedas), generándose billeteras descentralizadas, bajo el control de los Agentes Fiscales intervinientes. Además se logró el secuestro de dinero en efectivo, $ 1.000.000 (pesos), USD 300, 30 computadoras, 100 teléfonos celulares, tarjetas de memoria, pendrives, tarjetas SIM, consolas de videojuegos, tarjetas de crédito, armas de fuego y droga. Habiéndose identificado 70 personas, de las cuales 16 resultaron detenidas en el territorio argentino y se emitieron 9 detenciones internacionales con Alerta Roja INTERPOL para ciudadanos residentes en Brasil, Venezuela, Ecuador, México, Colombia y EEUU.

La labor de investigación estuvo a cargo de los Agentes Fiscales de la provincia de Buenos Aires, a saber: el Dr. Martin Laius, la Dra. Pamela Ricci y el Secretario Franco Gasparini del Departamento Judicial Junín; las Dras. Andrea Andoniades, Verónica Perez y la Secretaria Gimena Rozas del Departamento Judicial San Martín; el Dr. Jorge Leveratto y el Secretario Julio Pérez Carreto del Departamento Judicial San Nicolás; el Dr. Rodolfo De Lucía y la Secretaria Natalia Lavirgen Wolf del Departamento Judicial Bahía Blanca; el Dr. Martín Almirón y la Secretaria Myriam Caciani Milgram del Departamento Judicial La Plata; el Dr. Alejandro Musso y los Secretarios Denise Banchero y Alejandro Orlandini del Departamento Judicial San Isidro; el Dr. Lucas Moyano y el Contador Roberto Terriele del Departamento Judicial Azul; y la Dra. Mariana Curra Zamaniego y el Secretario Leandro Montejo del Departamento Judicial Quilmes.

El operativo se llevó adelante bajo la coordinación del equipo de investigadores de Criptoactivos del Departamento de Ciberdelitos y Tecnologías Aplicadas de la Procuración General de la provincia de Buenos Aires, dirigido por la Dra. Gisela Burcatt, dependiente de la Secretaria de Política Criminal, Coordinación Fiscal e Instrucción Penal, a cargo del Dr. Francisco Pont Verges. La dirección operativa estuvo a cargo del coordinador del equipo de investigadores de criptoactivos, Dr. Rafael García Borda, con la especial asistencia de la Dra. María Sol Cinosi, Dra. María Celeste Seguí, y los peritos Dr. Sergio Carriquiriborde y Horacio Martino.

Se realizó en conjunto con la División de Delitos Tecnológicos de la Policía Federal Argentina, dependiente de la Superintendencia de Investigaciones a cargo del Comisario Mayor Martín De Cristobal, la Oficina Central Nacional de INTERPOL y DINIC del Ministerio de Seguridad de la Nación.

Asimismo, fue destacada la colaboración prestada por los exchanges Binance y Lemon, que pusieron a disposición tanto la información contenida en sus bases de datos, como especialistas de sus áreas de fraude para asistir en el análisis de la información.

En la Argentina los allanamientos ordenados se concretaron en las provincias de Buenos Aires, Misiones, Entre Ríos, Chaco, Santa Fe, Tucumán, Río Negro y la Ciudad Autónoma de Buenos Aires.

Modus Operandi

¿Cómo funcionan en general estas maniobras?

La víctima, que posee el manejo de una “cuenta empresa”, por ser la dueña de la empresa o tesorero, apoderado, etc. recibe un documento o link malicioso, muchas veces disfrazados de información habitual para la empresa o asociación, como un presupuesto o curriculum vitae, al ingresar en ellos cae en una trampa silenciosa sin darse cuenta, ya que este tipo de malware se descargan lentamente por partes en la computadora, circunstancia que impide a la mayoría de los firewall detectarlo.

Una vez infectada la PC, cuando la propia víctima ingresa a su homebaking, aparece una pantalla requiriendo validación de contraseña y pierde el control de su computadora. Cuando la víctima recobra el control se anoticia que su cuenta fue vaciada mediante una o varias transferencias a terceros desconocidos, dinero que luego es utilizado para comprar criptomonedas.

La mayoría de los malware detectados, se asimilan a un Troyano Brasilero llamado "Grandoreiro”, que resulta ser un RAT (Troyano de Acceso Remoto), diseñado con el objetivo principal de tomar el control del equipo víctima y hacer transferencias de dinero a cuentas manejadas por los ciberdelincuentes. Una vez instalado el software malicioso en el equipo de la víctima, el ciberdelincuente operador del RAT supervisa la actividad del usuario y aprovecha el momento en el cuál navega en su homebanking para mostrarle una imagen que simula estar actualizando el equipo. Detrás de esta imagen, el operador toma el control del homebanking y realiza el proceso de transferencia de dinero a cuentas mulas.

Otros de los datos característicos relevantes fue la implicancia del mercado Peer to Peer - P2P (que permite a los usuarios intercambiar criptoactivos entre sí), los ciberdelincuentes utilizaron directamente el dinero sustraído, para comprar USDT a diversos traders en nombre de la propia víctima.

El miércoles 8 de mayo del corriente año 2024, se realizó un mega operativo en el marco de investigaciones de malware y adquisición de criptoactivos ilegales, con 64 allanamientos simultáneos en la provincia de Buenos Aires y en todo el país, con un perjuicio económico de alrededor $1.500.000.000 (mil quinientos millones de pesos).

Este gran operativo, en el que participaron 10 Agentes Fiscales de 8 Departamentos Judiciales de la provincia de Buenos Aires, en 16 Investigaciones Penales Preparatorias, asistidos por 6 especialistas del Departamento de Ciberdelitos, y más de 500 efectivos de la Policía Federal Argentina, distribuidos por todo el país, es el golpe más grande que se ha dado en el país a las maniobras ilegales de criptoactivos.

Las investigaciones, tuvieron su origen en ataques de malware que infectaron las computadoras de las víctimas, provocando operaciones bancarias fraudulentas, dinero que posteriormente fue transformado en criptomonedas y girado al exterior.

El procedimiento, permitió la incautación de criptoactivos (aproximadamente USD 170.000 dólares en criptomonedas), generándose billeteras descentralizadas, bajo el control de los Agentes Fiscales intervinientes. Además se logró el secuestro de dinero en efectivo, $ 1.000.000 (pesos), USD 300, 30 computadoras, 100 teléfonos celulares, tarjetas de memoria, pendrives, tarjetas SIM, consolas de videojuegos, tarjetas de crédito, armas de fuego y droga. Habiéndose identificado 70 personas, de las cuales 16 resultaron detenidas en el territorio argentino y se emitieron 9 detenciones internacionales con Alerta Roja INTERPOL para ciudadanos residentes en Brasil, Venezuela, Ecuador, México, Colombia y EEUU.

La labor de investigación estuvo a cargo de los Agentes Fiscales de la provincia de Buenos Aires, a saber: el Dr. Martin Laius, la Dra. Pamela Ricci y el Secretario Franco Gasparini del Departamento Judicial Junín; las Dras. Andrea Andoniades, Verónica Perez y la Secretaria Gimena Rozas del Departamento Judicial San Martín; el Dr. Jorge Leveratto y el Secretario Julio Pérez Carreto del Departamento Judicial San Nicolás; el Dr. Rodolfo De Lucía y la Secretaria Natalia Lavirgen Wolf del Departamento Judicial Bahía Blanca; el Dr. Martín Almirón y la Secretaria Myriam Caciani Milgram del Departamento Judicial La Plata; el Dr. Alejandro Musso y los Secretarios Denise Banchero y Alejandro Orlandini del Departamento Judicial San Isidro; el Dr. Lucas Moyano y el Contador Roberto Terriele del Departamento Judicial Azul; y la Dra. Mariana Curra Zamaniego y el Secretario Leandro Montejo del Departamento Judicial Quilmes.

El operativo se llevó adelante bajo la coordinación del equipo de investigadores de Criptoactivos del Departamento de Ciberdelitos y Tecnologías Aplicadas de la Procuración General de la provincia de Buenos Aires, dirigido por la Dra. Gisela Burcatt, dependiente de la Secretaria de Política Criminal, Coordinación Fiscal e Instrucción Penal, a cargo del Dr. Francisco Pont Verges. La dirección operativa estuvo a cargo del coordinador del equipo de investigadores de criptoactivos, Dr. Rafael García Borda, con la especial asistencia de la Dra. María Sol Cinosi, Dra. María Celeste Seguí, y los peritos Dr. Sergio Carriquiriborde y Horacio Martino.

Se realizó en conjunto con la División de Delitos Tecnológicos de la Policía Federal Argentina, dependiente de la Superintendencia de Investigaciones a cargo del Comisario Mayor Martín De Cristobal, la Oficina Central Nacional de INTERPOL y DINIC del Ministerio de Seguridad de la Nación.

Asimismo, fue destacada la colaboración prestada por los exchanges Binance y Lemon, que pusieron a disposición tanto la información contenida en sus bases de datos, como especialistas de sus áreas de fraude para asistir en el análisis de la información.

En la Argentina los allanamientos ordenados se concretaron en las provincias de Buenos Aires, Misiones, Entre Ríos, Chaco, Santa Fe, Tucumán, Río Negro y la Ciudad Autónoma de Buenos Aires.

Modus Operandi

¿Cómo funcionan en general estas maniobras?

La víctima, que posee el manejo de una “cuenta empresa”, por ser la dueña de la empresa o tesorero, apoderado, etc. recibe un documento o link malicioso, muchas veces disfrazados de información habitual para la empresa o asociación, como un presupuesto o curriculum vitae, al ingresar en ellos cae en una trampa silenciosa sin darse cuenta, ya que este tipo de malware se descargan lentamente por partes en la computadora, circunstancia que impide a la mayoría de los firewall detectarlo.

Una vez infectada la PC, cuando la propia víctima ingresa a su homebaking, aparece una pantalla requiriendo validación de contraseña y pierde el control de su computadora. Cuando la víctima recobra el control se anoticia que su cuenta fue vaciada mediante una o varias transferencias a terceros desconocidos, dinero que luego es utilizado para comprar criptomonedas.

La mayoría de los malware detectados, se asimilan a un Troyano Brasilero llamado "Grandoreiro”, que resulta ser un RAT (Troyano de Acceso Remoto), diseñado con el objetivo principal de tomar el control del equipo víctima y hacer transferencias de dinero a cuentas manejadas por los ciberdelincuentes. Una vez instalado el software malicioso en el equipo de la víctima, el ciberdelincuente operador del RAT supervisa la actividad del usuario y aprovecha el momento en el cuál navega en su homebanking para mostrarle una imagen que simula estar actualizando el equipo. Detrás de esta imagen, el operador toma el control del homebanking y realiza el proceso de transferencia de dinero a cuentas mulas.

Otros de los datos característicos relevantes fue la implicancia del mercado Peer to Peer - P2P (que permite a los usuarios intercambiar criptoactivos entre sí), los ciberdelincuentes utilizaron directamente el dinero sustraído, para comprar USDT a diversos traders en nombre de la propia víctima.